¡Buena tarde! Desafortunadamente, en los últimos años, las leyes de derechos de autor se han vuelto cada vez más estrictas. Es posible que mañana su sitio favorito sea bloqueado en Rusia por tiempo indefinido. Por lo tanto, debe estar preparado para tales eventos. Hoy veremos algunos métodos simples. omitir el bloqueo del sitio. Todos estos métodos son simples, convenientes y legales. Dedique 5 minutos a leer este artículo y podrá acceder a cualquier sitio bloqueado.

modo turbo enNavegador Opera y Yandex.

Quizás la forma más fácil, pero que no siempre funciona adecuadamente, es activar el modo turbo en el navegador Opera y Yandex. En este caso, los servidores de navegación comprimirán su tráfico y luego se lo transmitirán. El sitio lo considerará extranjero y la información bloqueada estará disponible para usted. Como efecto adicional: apertura más rápida de sitios en una Internet lenta.

Los navegadores móviles Opera y Google Chrome tienen un modo de compresión de tráfico. También se puede utilizar para evitar el bloqueo de sitios web. El método es bastante eficiente. Las páginas bloqueadas se cargan rápidamente.

También puede estar familiarizado con el método cuando se abre un sitio bloqueado a través de Google Translate. Aunque esta opción a veces puede ayudar, lo más probable es que falle un intento de abrir un sitio bloqueado a través de Google Translate o que el sitio se abra con distorsiones de diseño. Por lo tanto, es más fácil y conveniente utilizar los métodos anteriores.

Servicios en línea para evitar el bloqueo de sitios

Hay muchos servicios en línea para evitar el bloqueo de sitios. Su funcionalidad es casi idéntica. Copie la dirección del sitio requerido, ingréselo en el campo en la página principal del servicio, y listo. A pesar de la aparente sencillez, no me gusta este método. En primer lugar, es inconveniente ingresar constantemente las direcciones de los sitios bloqueados. En segundo lugar, muchos de estos recursos están saturados de publicidad, que se muestran junto con las páginas del sitio que necesita. En tercer lugar, el diseño del sitio que está buscando a menudo se ve torcido después de que lo abre un servicio en línea. Sin embargo, si este método es conveniente para usted, puede usar los siguientes servicios en línea para evitar el bloqueo del sitio.

Si necesita ver los recursos bloqueados en su iPhone o iPad, entonces la solución más fácil y económica es usar el navegador Onion, que utiliza la conocida red Tor en su trabajo, cuyo tráfico es casi imposible de rastrear. Aunque el programa se paga, pero su precio es de solo $ 1. Puede usarlo inmediatamente en todos sus dispositivos Apple.

El programa se parece a un navegador normal, con la única diferencia de que abre absolutamente cualquier sitio.

Si eres el orgulloso propietario de un dispositivo Android, puedes usar un programa similar llamado Orweb.

Creo que te gustará. El programa es, sin duda, una forma simple y efectiva de evitar el bloqueo de sitios en dispositivos móviles.

Complementos del navegador para evitar el bloqueo del sitio.

El uso de complementos de navegador para eludir el bloqueo de sitios es un método simple y asequible. Hay un excelente complemento de friGate para Google Chrome y Mozilla Firefox. Es especialmente importante que este complemento no afecte la velocidad de apertura de sitios desbloqueados, ya que solo funciona cuando visita un recurso bloqueado y le informa al cambiar el ícono en el panel del navegador. Las direcciones de los abedules del complemento de recursos bloqueados de su propia lista, que se actualiza con bastante frecuencia.

También hay una alternativa en forma de complemento HOLA. Este complemento le permite seleccionar manualmente el país cuya VPN utilizará. Los sitios a veces se muestran incorrectamente. Como señalan los creadores, el complemento está destinado principalmente a ver contenido multimedia. La aceleración de descarga en este caso se logra a expensas de los dispositivos de otros usuarios en los que está instalado este complemento.

Uno de los mejores complementos para abrir sitios web bloqueados es Zenmate. Funciona con Chrome, Firefox, Ópera. También funciona en Android e iOS. El complemento es gratuito y promete no solo abrir sitios bloqueados, sino también proteger y cifrar su tráfico. El complemento realmente hizo un gran trabajo con todo tipo de bloqueo, aunque ralentizó un poco la navegación por la red. Puede habilitar el complemento según sea necesario, ya que un clic es suficiente para esto. Requiere un correo electrónico para activar.

Programas paraventanas yMac para evitar el bloqueo de sitios.

Para evitar el bloqueo de sitios en Windows y Mac, puede usar el navegador Tor especializado. El navegador no solo le permitirá acceder a cualquier sitio, sino que también cifrará los datos que transmita. Desafortunadamente, los sitios que usan este navegador no siempre se abren tan rápido como nos gustaría.

Otra opción para una solución de escritorio es el programa multiplataforma TunnelBear. El programa pasará todo tu tráfico (no solo el que pasa por el navegador) a través de servidores extranjeros, permitiéndote navegar por sitios bloqueados y usar servicios que no están disponibles en Rusia (por ejemplo, el excelente servicio de audio de Spotify). En la versión gratuita del programa se dispone de 500 MB de tráfico al mes, lo que debería ser suficiente para un usuario inexperto. Si esto no es suficiente para ti, entonces por $5 al mes puedes comprar un paquete con tráfico ilimitado y usar el programa en 3 dispositivos (incluidos los móviles). Un programa muy conveniente, la navegación está disponible desde varios países, el país actual cambia con un clic.

Y finalmente, un poco sobre el maravilloso servicio gratuito ProstoVPN. Antiprohibición. El servicio proporciona 3 formas de ver sitios bloqueados según sus necesidades: a través de un proxy, a través de una VPN o mediante un cambio de DNS. Creo que esta es una de las formas más fáciles y funcionales de ver sitios bloqueados. Todo es tan fácil como desgranar peras: vaya al sitio, siga las sencillas instrucciones y nuevamente tendrá acceso a su recurso favorito. Para la mayoría de los usuarios novatos, la forma más fácil es configurar un proxy en el navegador. Esto tomará un par de minutos, no más.

Una solución integral para acceder a los recursos bloqueados desde todos los dispositivos de la red doméstica.

Si desea que todo su tráfico sea seguro y que todos los dispositivos de su red doméstica tengan acceso a los recursos bloqueados, le sugiero que eche un vistazo a Onion Pi. El dispositivo funciona con una computadora Raspberry Pi. Todo su tráfico pasa por el sistema Tor y está encriptado. El dispositivo es capaz de distribuir wi-fi. El dispositivo cuesta unos 100 dólares, pero en Rusia no es tan sencillo. Si aún decide, aquí hay un sitio donde puede comprar un dispositivo tan maravilloso.

Entonces, creo que en este artículo hemos considerado las mejores maneras de cómo omitir el bloqueo del sitio. Espero que la información te haya sido útil.

Seamos honestos: para muchos de nosotros, nuestra computadora de trabajo es una pequeña isla de un hogar lejos del hogar. Probablemente esto sea justo, dado que la computadora de nuestra casa suele ser una sucursal de la oficina fuera de la oficina. Por lo tanto, entre escribir informes y pensar en hojas de cálculo con cálculos, usamos las computadoras de nuestro trabajo para nuestra vida personal. Compramos comestibles para cumpleaños, miramos videos divertidos de YouTube y chateamos con amigos a través de ICQ o correo electrónico.

Y muy a menudo, algunas cosas son más fáciles de hacer con la tecnología del consumidor que con la tecnología empresarial, a menudo torpe: compare Gmail con un buzón corporativo.

En este sentido, surge un problema: nuestros empleadores están descontentos con nuestro comportamiento en el lugar de trabajo. En parte porque quieren que trabajemos en el lugar de trabajo. Y en parte, temen que lo que estamos haciendo esté poniendo en riesgo las redes internas de la empresa. Entonces le están pidiendo al departamento de TI que evite que arrastremos nuestra vida personal de casa al trabajo.

¿Qué, el final de la historia? Pues no, no tan rápido. Para averiguar si es posible eludir las restricciones del departamento de TI, recurrimos a expertos en recursos de red para obtener asesoramiento. Es decir, les pedimos que encontraran los 10 secretos principales que la gente del departamento de TI nos oculta. Por ejemplo, cómo ingresar a un sitio bloqueado y no dejar rastros, o cómo chatear en tiempo real sin descargar un programa prohibido para esto.

Sin embargo, para ser justos, también recurrimos a expertos en seguridad para averiguar a qué nos arriesgamos al dar estos desvíos.

Para obtener consejos sobre piratería, recurrimos a Gina Trapani, editora de la guía de productividad en línea de Lifehacker.com, Leon Ho, editor del blog Lifehack.org, y Mark Frauenfelder, fundador del blog BoingBoing.net y editor de la revista Make, recomendada por la tecnología. en un formato de bricolaje.

Para evaluar los riesgos, hablamos con tres expertos que se ganan la vida ayudando a los departamentos de TI a escribir reglas y rastrear a los atacantes que intentan romperlas. Se trata de John Pironti, estratega jefe de amenazas de la consultora Getronics con sede en Ámsterdam, el especialista en seguridad de la información Mark Loubel de PricewaterhouseCoopers y Craig Schmugar, especialista en amenazas del fabricante de software de seguridad McAfee.

Entonces, aquí hay 10 secretos que su departamento de TI le está ocultando y los peligros asociados con ellos, así como consejos sobre cómo protegerse y no perder su trabajo cuando los pone en práctica.

1. Cómo enviar archivos gigantes

Problema: Todos necesitamos enviar archivos grandes de vez en cuando, desde diapositivas de presentación hasta fotos de vacaciones. Pero si está enviando algo más pesado que unos pocos megabytes, corre el riesgo de recibir un mensaje de que ha excedido el límite de su empresa.

Las empresas pueden limitar la cantidad de datos que sus empleados pueden enviar por correo electrónico por una simple razón: quieren evitar la sobrecarga del servidor que los ralentizará. Y pedirle a la gerencia que aumente su límite de carga puede ser un proceso tedioso.

Maniobra de desvío: Aproveche los servicios en línea como YouSendIt, SendThisFile o DropSend que le permiten enviar archivos de gran tamaño de forma gratuita, a veces de hasta varios gigabits. Para utilizar sus servicios, generalmente debe registrarse proporcionando información personal como su nombre y dirección de correo electrónico. Luego puede ingresar la dirección de correo electrónico del destinatario y un mensaje para él o ella, y el sitio lo guiará a través de la descarga del archivo. En la mayoría de los casos, se envía un enlace a la dirección del destinatario, después del cual puede descargar el archivo.

Riesgo R: Debido a que estos sitios de servicio envían sus archivos a través de Internet, están fuera del control de la empresa. Esto hace que sea más fácil para los piratas informáticos astutos que pueden interceptar estos archivos en el camino.

Cómo protegerse R: Algunos de estos sitios tienen mejor reputación que otros. Por ejemplo, YouSendIt es una empresa nueva dirigida por el exjefe de Adobe Systems y financiada por conocidas empresas de capital de riesgo. Otros sitios de este tipo ofrecen poca información sobre sí mismos y, por lo tanto, es más probable que creen un agujero de seguridad que el que los piratas informáticos pueden usar para robar su información.

Si los propietarios del sitio no son obvios, hay otros puntos de referencia para evaluarlo. Busque los íconos de seguridad; en Internet Explorer, parece un pequeño candado en la parte inferior de la pantalla, lo que significa que este sitio utiliza un sistema de encriptación para proteger la privacidad de la información de los visitantes.

2. Cómo usar software que tu empresa no te permite descargar

Problema: Muchas empresas requieren que los empleados obtengan permiso del departamento de TI antes de descargar el software. Sin embargo, esto puede ser problemático si desea descargar un programa que los técnicos de TI han incluido en la lista negra.

Maniobra de desvío: Hay dos formas fáciles de resolver este problema: encontrar una alternativa a este programa en Internet o llevar el programa a un medio externo.

La primera forma es más fácil. Supongamos que su empresa no le permite descargar el popular programa de chat en tiempo real AOL Instant Messenger. Todavía puede comunicarse con sus amigos y colegas usando la versión en línea del programa llamado AIM Express (AIM.com/aimexpress.adp). Además, Google tiene un servicio de comunicación en tiempo real, Google Talk, disponible en Google.com/talk. Los programas como los reproductores de música y los videojuegos también tienen sus propias versiones de Internet; por lo general, están un poco reducidas en comparación con los programas originales.

El segundo enfoque para resolver el problema es más complicado, pero con su ayuda obtiene acceso al mismo programa en su computadora. Nuestros tres expertos nombraron Rare Ideas LLC (RareIdeas.com), que ofrece versiones gratuitas de programas populares como Firefox y OpenOffice. Puede descargar programas a dispositivos portátiles, como un iPod o una unidad flash, a través del servicio de aplicaciones portátiles (PortableApps.com). Después de eso, conecta este dispositivo a la computadora de su trabajo y listo. (Sin embargo, si su empresa no permite el uso de dispositivos externos, considérese sin suerte).

Riesgo: El uso de servicios en línea puede suponer una carga indebida para los recursos de la empresa. Y los programas en medios externos representan un riesgo para la seguridad. A la gente de TI le gusta mantener bajo control el software utilizado por los empleados para que, en caso de que se produzca un virus u otro problema, puedan arreglarlo todo fácilmente. Si trae programas con usted, el grado de control sobre ellos se reduce.

Otra cosa a tener en cuenta es que algunos programas menos confiables, especialmente los programas para compartir archivos, pueden estar cargados con spyware.

Cómo protegerse: Si lleva el programa a un medio externo, dice Lobel, al menos cambie la configuración del programa antivirus en la computadora de su trabajo para que escanee el dispositivo en busca de posibles amenazas. Esto es fácil de hacer yendo al menú "Configuración" u "Opciones". Del mismo modo, si utiliza servicios para compartir archivos, configúrelos para que otros no puedan acceder a sus archivos, ya sea a través de "configuración" u "opciones".

3. Cómo acceder a sitios bloqueados por su empresa

Problema: Las empresas a menudo impiden que sus empleados accedan a ciertos sitios, desde los realmente obscenos (sitios pornográficos) y probablemente no los más respetables (sitios de apuestas) hasta los prácticamente inocentes (sitios de correo electrónico).

Maniobra de desvío: Incluso si su empresa le impide acceder a estos sitios escribiendo su dirección en la línea superior, a veces puede escabullirse a ellos. Vas a un sitio llamado "proxy" y escribes en la barra de búsqueda la dirección de Internet que necesitas. Luego, el sitio proxy va al sitio que desea y le brinda su imagen, para que pueda verlo sin tener que ir directamente. Por ejemplo, Proxy.org sirve a más de 4 mil sitios proxy.

Frauenfelder y Trapani sugieren otra forma de lograr el mismo resultado: use Google Translate y pídale que traduzca el nombre del sitio de inglés a inglés. Simplemente ingrese el siguiente texto: "Google.com/translate?langpair=en|en&u=www.blockedsite.com", reemplazando "blockedsite.com" con la URL del sitio que desea. Google en realidad actúa como un servidor proxy, encontrando un sitio espejo para usted.

Riesgo: Si usa un sitio proxy para ver el correo o los videos de YouTube, el principal peligro es que sus superiores lo atrapen. Pero también existen amenazas de seguridad más serias. A veces, los malos que prosperan en Internet compran direcciones de sitios que tienen una o dos letras de diferencia con los sitios populares y las usan para infectar las computadoras de los visitantes con virus, advierte Lobel. A menudo, las empresas también bloquean estos sitios, pero si utiliza un proxy, estará indefenso frente a ellos.

Cómo protegerse: No se acostumbre a usar sitios proxy. Use este método solo para acceder a ciertos sitios que su empresa ha cerrado por razones de productividad, como YouTube. Y cuidado con la ortografía.

4. Cómo cubrir tus huellas en una computadora portátil corporativa

Problema: Si está usando una computadora portátil propiedad de la empresa para trabajar desde casa, es muy probable que la esté usando para fines personales: organizar unas vacaciones familiares, comprar libros para leer en la playa, compilar álbumes de fotos en línea, etc. Muchas empresas se reservan el derecho de monitorear todo lo que haces en esta computadora porque técnicamente es propiedad de la empresa. ¿Qué sucede si... eh... tu amigo entra accidentalmente en un sitio pornográfico o busca en Internet una cura para alguna enfermedad vergonzosa?

Maniobra de desvío: Las últimas versiones de los navegadores Internet Explorer y Firefox le permiten cubrir sus huellas. En IE7, seleccione Herramientas y luego Eliminar historial de navegación. Aquí puede eliminar todo su historial de navegación seleccionando Eliminar todo, o seleccionar algunos enlaces que desee eliminar. En Firefox, simplemente presione Ctrl-Shift-Del o haga clic en Borrar datos privados en el menú Herramientas.

Riesgo: Incluso si limpia su historial, la navegación gratuita por Internet aún lo pone en riesgo. Sin querer, puede recoger software espía en algún sitio dudoso o crear problemas legales para el jefe con su comportamiento. Si lo atrapan, en el mejor de los casos, se enfrenta a una situación incómoda y, en el peor, corre el riesgo de perder su trabajo.

Cómo protegerse: Limpie sus datos personales con la mayor frecuencia posible. Aún mejor, no use la computadora de su trabajo para nada que no quiera que su jefe sepa.

5. Cómo encontrar papeles de trabajo desde casa

Problema: Termina su trabajo tarde en la noche o los fines de semana, pero el documento que necesita se queda en la computadora de la oficina.

Maniobra de desvío: Google, Microsoft, Yahoo e IAC/InterActiveCorp ofrecen software para encontrar rápidamente documentos en su escritorio. Además, algunos de ellos permiten que una computadora busque documentos guardados en el escritorio de otra. ¿Cómo funciona? La empresa del motor de búsqueda almacena copias de sus documentos en su servidor. De esta manera, puede escanear estas copias cuando realiza una búsqueda remota.

Para usar el software de Google, uno de los más populares, debe realizar los siguientes pasos. Primero, configure una cuenta de Google en ambas máquinas visitando Google.com/cuentas. (Asegúrese de usar la misma cuenta en ambas computadoras).

Luego vaya a Desktop.Google.com y descargue el software de búsqueda de escritorio. Una vez que esté instalado, nuevamente en ambas máquinas, haga clic en Preferencias de escritorio, luego en Funciones de la cuenta de Google. Marque la casilla junto a Buscar en todos los equipos. A partir de este momento, todos los documentos que abra en ambas computadoras se copiarán en los servidores de Google, lo que permitirá realizar búsquedas en ambas computadoras.

Riesgo: Los tecnólogos empresariales están imaginando un escenario catastrófico: ha almacenado información financiera altamente confidencial en la computadora de su trabajo. Instalado un programa para acceder a estos archivos desde su computadora portátil personal. Y luego la computadora portátil se perdió. Ah ah ah.

Además, los expertos han encontrado vulnerabilidades en el programa de búsqueda de escritorio de Google que podrían permitir a los piratas informáticos obligar a un usuario a compartir archivos con ellos, dice Schmugar de McAfee. (Desde entonces, esas áreas problemáticas se han solucionado, pero puede haber otras, dice).

Cómo protegerse: Si tiene archivos en la computadora de su trabajo que no deben hacerse públicos bajo ninguna circunstancia, solicite a su administrador de sistemas de TI que lo ayude a instalar Google Desktop de una manera que evite filtraciones.

6. Cómo almacenar archivos de trabajo en línea

Problema: Además de la búsqueda en el escritorio, la mayoría de las personas que a menudo tienen que trabajar desde casa han encontrado su propia solución. Almacenan los archivos de trabajo en dispositivos portátiles o en la red de la empresa, desde donde luego pueden recogerlos de forma remota. Pero los dispositivos portátiles pueden ser demasiado voluminosos y la comunicación con una red de trabajo puede ser lenta y poco confiable.

Maniobra de desvío: Utilice servicios de almacenamiento en línea como Box.net, Streamload o Xdrive de AOL. La mayoría ofrece un servicio gratuito de almacenamiento de uno a cinco gigabytes de información y cobran unos pocos dólares al mes por un paquete con espacio adicional. Otro método de guerrilla es enviarte estos archivos a un correo electrónico personal, como Gmail o Hotmail.

Riesgo: Los delincuentes pueden robar su contraseña para uno de estos sitios y obtener copias del material clasificado de su empresa.

Cómo protegerse: Cuando estés a punto de almacenar un archivo en Internet, pregúntate qué pasaría si se hiciera público o en manos del CEO de tu principal competidor. Si no pasa nada malo, entonces continúa.

Problema: Muchas empresas tienen la capacidad de rastrear los correos electrónicos de los empleados en el trabajo y otras direcciones de correo electrónico, así como las comunicaciones ICQ.

Maniobra de desvío: Cuando envía correos electrónicos desde su cuenta de correo electrónico personal o laboral, puede codificarlos para que solo el destinatario pueda leerlos. En Microsoft Outlook, haga clic en Herramientas, luego en Opciones y seleccione la línea Seguridad.

Aquí puede ingresar una contraseña, y nadie podrá abrir la carta sin conocer esta contraseña. (Las personas a las que están destinadas estas cartas, por supuesto, deben proporcionar esta contraseña con anticipación).

Para correspondencia personal utilizando servicios postales en Internet, utilice el consejo de Frauenfelder. Cuando revise su correo, agregue una s después de "http" en la barra de direcciones de su sitio de correo, por ejemplo, https://www.Gmail.com. De esta manera, iniciará una sesión segura y nadie podrá rastrear sus correos electrónicos. Sin embargo, no todos los servicios web admiten esto.

Para codificar sus conversaciones en tiempo real, use el servicio Trillian de Cerulean Studios, que le permite trabajar con AOL Instant Messenger, Yahoo Messenger y otros programas de comunicación en tiempo real y lo ayuda a codificar conversaciones para que nadie más pueda leerlas.

Riesgo: La razón principal por la que las empresas monitorean los correos electrónicos de los empleados es para atrapar a aquellos que comparten información confidencial. Al usar todos los trucos anteriores, puede crear falsas alarmas y hacer que sea más difícil para el personal de TI lidiar con una amenaza real.

Cómo protegerse: Use los métodos descritos solo de vez en cuando y no los use por defecto.

8. Cómo obtener acceso remoto al correo del trabajo si su empresa no quiere arruinarse con una PDA

Problema: Cualquiera que no tenga una PDA conoce este sentimiento: fuiste a un restaurante a almorzar o a tomar una cerveza después del trabajo, y todos metieron la mano en sus bolsillos para sacar su PDA, y solo tú, solo, tienes que agitar un vaso en tu mano.

Maniobra de desvío: Usted también puede mantenerse en contacto con el correo electrónico de su trabajo utilizando una variedad de dispositivos móviles. Simplemente configure su correo electrónico de trabajo para que los correos electrónicos se reenvíen a su dirección de correo electrónico personal.

En Microsoft Outlook, puede hacer esto haciendo clic con el botón derecho en cualquier correo electrónico, seleccionando "Crear regla" y solicitando que se le reenvíen todos los correos electrónicos. Luego configure su teléfono móvil para revisar su correo electrónico siguiendo las instrucciones de su ISP (esta es la compañía que le envía sus facturas telefónicas).

Riesgo: Ahora los piratas informáticos pueden piratear no solo su computadora, sino también su teléfono.

Cómo protegerse: Hay una forma "correcta" de acceder al correo electrónico del trabajo usando varios dispositivos móviles personales tomando la contraseña y otra información del departamento de TI.

9. Cómo acceder al correo personal desde una PDA de trabajo

Problema: Si su empresa le proporcionó una PDA, probablemente se enfrente al problema opuesto. Desea revisar su correo electrónico personal tan fácilmente como su correo electrónico de trabajo.

Maniobra de desvío: Preste atención a la sección "Configuración" de su buzón personal y asegúrese de tener activado el POP (protocolo de correo), utilizado para recibir correo a través de otras direcciones. Luego vaya al sitio web de su proveedor de servicios BlackBerry PDA. Haga clic en el botón "Perfil", busque la sección Cuentas de correo electrónico ("buzones") y seleccione Otras cuentas de correo electrónico ("otros buzones"). Luego haga clic en Agregar cuenta e ingrese la información de su dirección de correo electrónico personal. Ahora tu correo personal irá al mismo lugar que el correo corporativo.

Riesgo: Su empresa probablemente tenga un arsenal de herramientas de seguridad antivirus y antispyware. Cuando recibe correo personal en su BlackBerry, pasa por estas barreras de seguridad. Esto significa que el software espía o los virus pueden ingresar a su PDA a través de su correo electrónico personal, dice Schmugar de McAfee.

Peor aún, dice, cuando conectas tu BlackBerry a la computadora de tu trabajo, existe la posibilidad de que este spyware se transfiera a tu disco duro.

Cómo protegerse: Cruce los dedos y confíe en que su proveedor de correo electrónico está haciendo todo lo posible para protegerlo de virus y spyware (quizás lo estén haciendo).

10. Cómo fingir que estás trabajando

Problema: Estás haciendo una búsqueda web vital y, de repente, tu jefe aparece detrás de ti. ¿Tus acciones?

Maniobra de desvío: Presione Alt-Tab rápidamente para minimizar una ventana (como la que está explorando ESPN.com) y abra otra (en preparación para la presentación de hoy).

Riesgo: La buena noticia es que, en lo que respecta a la seguridad de la empresa, esto no amenaza nada.

Cómo protegerse: Ponte a trabajar.

TOP 7 maneras de eludir la "prohibición" de los sitios. Utilice cualquiera de ellos para acceder a los recursos web que han sido censurados o bloqueados.

Las situaciones en las que una página web no está disponible porque está "en la región equivocada" o cuando el administrador del sistema de su empresa o el proveedor de servicios de Internet niegan el acceso a ella son bastante comunes.

En 2014, el gobierno ruso ordenó a Roskomnadzor que creara una lista de sitios que podrían ser peligrosos para la "política estatal". Como resultado, cerca de 70 000 sitios, casi todos rastreadores de torrents, fueron amenazados con la prohibición para los residentes de la Federación Rusa, y páginas populares de oposición como Ekho Moskvy, Kasparov.ru y Ezh.ru fueron bloqueadas de inmediato. También se han bloqueado varios sitios web en Bielorrusia.

A menudo, hay casos en los que la dirección de la empresa indica a los administradores del sistema que "prohíban" las redes sociales y los blogs para que los empleados no se distraigan de sus funciones principales.

Entonces, ¿cómo abrir un sitio bloqueado? Ve a rutracker.org u otro torrent bloqueado. Le mostraremos siete maneras fáciles de hacerlo.

Quizás esta sea la forma más fácil. Pero está diseñado solo para aquellos usuarios que tienen un navegador web instalado o (enlace alternativo). Simplemente active "Turbo" y los recursos en línea no disponibles estarán disponibles.

Inicialmente, el modo estaba destinado a la carga acelerada de páginas cuando baja la velocidad de la conexión a Internet. Pero dado que se basa en la transmisión de tráfico a través de los servidores del navegador, donde se comprime y optimiza, también parece un flujo de datos de servidores inofensivos al proveedor. Por lo tanto, los servidores de navegación actúan como anonimizadores de proxy.

Es cierto que en el caso de Yandex.Browser, tal truco puede no funcionar siempre, ya que sus servidores están ubicados en el territorio de la Federación Rusa.

Las extensiones como Hola, Zenmate, Stealthy y Frigate se integran instantáneamente en el navegador y brindan una navegación fluida en cualquier sitio. Funcionan con el mismo principio: cambian automáticamente la dirección IP del usuario, distorsionando así la información sobre dónde se encuentra.

Stealthy y Frigate se pueden instalar para y , Hola, además, es compatible con IE (también hay una versión de un programa Hola separado; será útil para quienes usan, por ejemplo, un navegador).

Zenmate se puede integrar en Chrome, Firefox y (para instalar este complemento, debe ir a la página del desarrollador, ya que no está en la tienda de extensiones).

Otra forma de abrir un Vkontakte, Facebook, YouTube o cualquier otro recurso bloqueado es usar sitios anonimizadores especiales. El principio de su trabajo se basa en redirigir el tráfico a miles de servidores proxy, lo que permite ocultar la IP del usuario.

Entre tales recursos, los más populares son hidemy.name, zona de confianza, Zenmate, Nord VPN, Vpn.express, Speedify VPN. Basta con insertar un enlace a la página a la que se le denegó el acceso en el campo correspondiente del sitio del anonimizador, y la página a la que tanto deseaba acceder se abrirá en una nueva pestaña.

El último método que ayudará a abrir cualquier sitio bloqueado es útil para usuarios especialmente cautelosos. Es utilizado activamente por espías, Reporteros sin Fronteras. El infame Edward Snowden también lo usó para buscar hechos que incriminaran a funcionarios de alto rango.

Tails es una distribución de Linux que se puede descargar a una unidad flash o tarjeta SD. Para ejecutarlo en Windows, debe usar el programa o. El software incluye el navegador Tor, el cliente i2p y herramientas criptográficas especiales.

Después de descargar Tails, puede ir a cualquier sitio, mientras que toda la información sobre su estadía en la Web se eliminará tan pronto como cierre el programa (que parece una interfaz de usuario de Windows), retire la unidad flash USB o la tarjeta de memoria del conector

Desde teléfonos inteligentes y tabletas, también es posible eludir la "prohibición". NordVPN (Android), NordVPN (iOS) y e tienen un modo Turbo que funciona de la misma manera que los navegadores de PC.

Además, las aplicaciones Hola, TunnelBear y Zenmate están disponibles en Play Market e iTunes, lo que le permite elegir una ubicación, desde Alemania o Gran Bretaña hasta Hong Kong y EE. UU. Dichos servicios funcionan no solo en el navegador, sino que son compatibles con todos los programas instalados. Por ejemplo, con su ayuda, puede usar clientes bloqueados en Ucrania para las redes sociales VKontakte, Odnoklassniki y aplicaciones de Yandex y Mile.Ru.

El navegador tiene una función especial "VPN gratuita", que le permite acceder a la página final mediante un servidor proxy. Un principio operativo similar se utiliza en

Si usa los servicios de Internet (y este es definitivamente el caso, porque de lo contrario no podría leer este artículo b), y también vive en la Federación Rusa, entonces probablemente sepa qué es el bloqueo de sitios. Para usted, esto se expresa en el hecho de que el proveedor, refiriéndose a la decisión de Roskomnadzor o algún otro organismo administrativo, u otra razón "de peso", bloquea el acceso a un sitio en particular. Por lo tanto, por supuesto, no podrá acceder a este recurso en el futuro.

Dedicaremos este artículo a una visión general de este tema. En él, analizamos las razones por las que se pueden prohibir los sitios, así como las tecnologías que facilitan eludir esto. Aprenderá cómo deshabilitar a pesar de cualquier intento del proveedor de evitar que acceda a un recurso en particular.

¿Cómo accedemos al sitio?

Entonces, para empezar, para comprender cómo funciona el bloqueo de sitios, debe comprender un poco cómo llegamos a un recurso en particular, cómo funciona Internet en general y por qué alguien podría no dejarnos ir a algún lugar. Comencemos con un grupo: DNS, IP y nombre de dominio.

Así que ya sabes que el Internet con el que accedes a la red te lo proporciona tu proveedor. Mensualmente realizas pagos por el uso de sus servicios, eliges tarifas, velocidad, etc. El proveedor, a su vez, lo dirige a los servidores DNS que procesan su solicitud cuando intenta visitar un recurso en particular. El servidor DNS, a su vez, traduce su solicitud y lo redirige a la dirección IP donde se encuentra el sitio. Y el nombre de dominio de un sitio (como google.com) es solo una expresión literal de una dirección IP, que es más fácil de entender.

Mecanismo de bloqueo

Si desea saber qué es, debe comprender en qué nivel se bloqueó el recurso. El primer nivel, el más fácil, es el bloqueo de DNS. Eliminarlo es bastante simple: use los servidores públicos, que ahora están llenos. Actualmente, estas direcciones son proporcionadas por Google, Comodo, Norton, DNS Advantage y otros proveedores de servicios. Basta con registrar los números de sus DNS en la configuración de su computadora para poder usarlos. Dado que no hay restricciones en los servidores públicos, puede acceder a VK u otro servicio sin ningún problema.

Las listas de servidores proxy disponibles para su uso se pueden encontrar en los sitios Hideme.ru, Freeproxy.ru y otros. Además de las listas gratuitas, también existen aquellas a las que se puede acceder por un importe determinado. Al mismo tiempo, tales listas son utilizadas, por regla general, por programadores y piratas informáticos profesionales. Para uso doméstico, lo más probable es que las listas de proxy gratuitas también sean adecuadas para usted.

VPN: ciframos "en su totalidad"

Otra tecnología sobre cómo eludir el bloqueo de sitios (es Rostelecom o cualquier otro operador, no importa) es VPN. Esta herramienta es un "túnel" de la conexión cifrada de su computadora a un servidor de destino. Lo bueno de esto es que todos los datos que se transmitirán durante la sesión estarán encriptados y, técnicamente, nadie podrá interceptarlos. Esto significa no solo el anonimato completo de todas sus acciones en la computadora, sino también la seguridad de los datos transmitidos y, por supuesto, la opción de evitar el bloqueo del sitio web de Odnoklassniki (y no solo).

Para usar una VPN, deberá instalar un programa cliente en su computadora. También cabe señalar que los servidores a través de los cuales se transmitirán sus datos no funcionan de forma gratuita. Para el uso de la tecnología VPN, debe pagar desde $ 5 por mes, según el grado de protección. Y, por supuesto, resolviendo la pregunta: "¿Cómo eludir el bloqueo de sitios por parte del administrador?" este enfoque no puede ser, ya que el administrador de su red probablemente notará la necesidad de encriptar los datos. Pero en una computadora de casa, puedes disfrutar de una completa libertad de acción.

Entre los servicios más populares que brindan servicios de encriptación de datos VPN, debemos destacar: Webmastervpn.com, Inferno.name, GeoSurf.com, IbVPN.com, BoxPN.com y otros. La diferencia entre ellos radica en la geografía de los servidores, así como el costo de los servicios finales y la profundidad del cifrado de transmisión de datos. Cuantos más servidores participen en el esquema de trabajo, mayor será la probabilidad de que no sea realista rastrear hacia dónde se dirige realmente. Y, lo más probable, nadie hará esto.

TOR - olvídate de bloquear

Otro software más secreto e inherentemente complejo es el programa TOR. De hecho, si recuerda, ya lo mencionamos brevemente al comienzo del artículo, por lo que ahora describiremos el principio de funcionamiento en detalle.

La aplicación consiste en muchas computadoras personales conectadas a una sola red. La información entre ellos se transmite a través de canales encriptados especiales que cambian constantemente, lo que hace que sea imposible rastrearlos. Además, el propio sistema TOR cambia el número de participantes, por lo que es un auténtico "dolor de cabeza" para los servicios especiales. Repetidamente, intentaron reducirlo, ahogarlo y liquidarlo de alguna otra manera. Sin embargo, TOR está vivo.

Como ya se señaló, el sistema tiene todo un mercado de estupefacientes que se pueden pedir y vender utilizando canales cifrados de transmisión de información. Además, TOR tiene un enorme catálogo de pornografía, en su mayoría de carácter prohibido, que no está permitido en Internet "normal" en un simple alojamiento. Debido a esto, un número cada vez mayor de personas se conectan a TOR, y los servicios de control solo se encogen de hombros. Este programa nos puede ser útil si no sabemos cómo eludir el bloqueo del sitio web VKontakte y otros prohibidos por algún organismo administrativo. Además del hecho de que cualquier recurso de cualquier país del mundo estará disponible para usted con el programa, también podrá permanecer en el anonimato usándolo. Por lo tanto, no debe preocuparse por ningún enjuiciamiento por violar la prohibición; nadie podrá simplemente rastrear su computadora.

un poco de moraleja

Como puede ver, en este artículo hemos descrito varias formas a la vez de qué es el bloqueo de sitios, cómo evitarlo y asegurarse de que nadie sospeche de usted. Quizás, para algunos usuarios, las instrucciones descritas puedan parecer algo complicadas e inaccesibles, pero esto no es así. Cada una de las herramientas enumeradas en este artículo puede ser utilizada por alguien que posee una PC en un nivel básico. Como regla general, no se requiere ningún conocimiento especial para que el programa de bloqueo de sitios le impida visitar un recurso en particular.

Sin embargo, debe entenderse que no llamamos por violar la legislación establecida. Todos los materiales se proporcionan aquí solo con fines informativos. Después de todo, si su proveedor prohibió visitar un sitio de Internet y lo bloqueó, esto significa que no se recomienda visitarlo, contiene materiales, incluidos aquellos que pueden dañarlo. Surge la pregunta: "¿Necesita omitir el bloqueo de dicho sitio?"

Una cosa es cuando un régimen objetable está bloqueado en un estado que te interesa simplemente para familiarizarte; y otra cuando los usuarios ven películas pirateadas (aunque todo el mundo lo hace), piden drogas o las distribuyen, compran armas o ven pornografía. Hablando de esto último, tales prohibiciones, por el contrario, protegen a algunos usuarios (por ejemplo, niños) de dichos materiales, lo que es un claro beneficio. Y, por supuesto, en este caso, las medidas tomadas por los proveedores de todo el mundo pueden llamarse positivas.

Además, algunos servicios se pueden usar no solo para desbloquear recursos, sino también para proteger sus datos, incluidos los datos personales, sobre su ubicación.

Hola chicos, comenzaré de inmediato con el hecho de que los entiendo, sé aproximadamente lo que es. Cuando estás esperando un mensaje en una red social, o se suponía que debías escribir una carta a la oficina de correos, y luego bam y estos sitios fueron bloqueados, sí, muchachos, esto ciertamente no es divertido. Puede ser que esté esperando un mensaje de un ser querido, entonces, en general, qué desagradable y doloroso es en su alma. Pero nada, hoy en este artículo recopilaré todo tipo de formas en que puede evitar el bloqueo de sitios.

Siento que el artículo será extenso, ya que no escatimo esfuerzos ni tiempo para dicho material, quiero que sea lo más completo posible, lleno de información, para que al final definitivamente encuentre una solución para usted aquí.

¿Cómo se bloquean los sitios web? Tengo que escribir un poco sobre esto, bueno, para que entiendas más o menos. En el proveedor allí, en alguna habitación en algún lugar, se instala una cosa en la que se filtra el tráfico. Es decir, se filtran los sitios. Pero se filtran por el nombre del sitio. Puede trabajar en Internet no directamente, sino a través de un intermediario. Y donde se filtran los sitios, solo se verá un intermediario allí, que el proveedor no bloquea. Un intermediario es un servidor a través del cual accedes a Internet. Es de acuerdo con este esquema que funcionan todas las soluciones para eludir el bloqueo del sitio. El acceso a dicho servidor puede ser pagado o puede ser gratuito. El acceso se puede implementar en forma de proxy, extensión de navegador, conexión VPN. Hoy consideraré solo soluciones seguras y simples.

Debo decir de inmediato que para que todo sea honesto, bloqueé los sitios VKontakte y Odnoklassniki, es decir, simplemente están bloqueados. Por lo tanto, probaré las soluciones de derivación de bloqueo antes de escribirle al respecto. Es decir, escribiré la información lo más confiable posible, por así decirlo, verificada

Extensión de navegador

La primera forma es instalar la extensión Browsec, es simple y gratis. Funciona en muchos navegadores. Por ejemplo, lo instalé en Yandex Browser y Google Chrome, no hay problemas. Por cierto, en Yandex Browser, para instalarlo, debe ir a la tienda oficial de Google, bueno, donde están las extensiones, y desde allí descargar Browsec e instalar. Aunque, por otro lado, es posible que en Yandex Browser puedas prescindir de Browsec, ya que hay un modo Turbo, lo que significa que todo Internet pasará por servidores Turbo y los sitios no deberían estar bloqueados (pero de hecho resultó que están bloqueados de todos modos).

Entonces, antes de instalar la extensión Browsec, el sitio VKontakte no funcionó para mí:

Por cierto, chicos, como dije, deben ir a la tienda de extensiones y encontrar Browsec allí. Bueno, o simplemente escriba estúpidamente al motor de búsqueda de Browsec y debería haber una página de descarga en las primeras posiciones. Para instalar, en la página con la extensión, debe hacer clic en el botón INSTALAR en la esquina superior derecha:

Luego habrá un mensaje de este tipo, aquí debe hacer clic en Instalar extensión:

Luego de eso, luego de unos segundos, ya tendrás instalada la extensión de Browsec, y aparecerá el siguiente mensaje en la bandeja:

En el navegador en sí, habrá un ícono redondo, debe hacer clic en él y aparecerá una ventana donde debe mover el control deslizante de Apagado a Encendido, bueno, en resumen, para ser así:

Todo, después de eso la extensión ya funcionará. Esto le mostré cómo ponerlo en Chrome, en todos los demás navegadores es más o menos lo mismo, en algunos lugares no necesitará configurarse en absoluto, no recuerdo exactamente dónde, pero parece ser en Mozilla. Pero tal vez ya cambiaron algo allí.

Como resultado, volví a abrir la página de VKontakte y todo ya funciona:

Todo tu tráfico, todo tu Internet pasa por el servidor que se selecciona en Browsec. De forma predeterminada, los Países Bajos están seleccionados allí, tal vez ahora haya otro servidor de forma predeterminada, no lo sé.

Si hace clic en el icono de Browsec, se indicará allí el país actual, bueno, debajo del cual está sentado en Internet, pero para cambiarlo, debe hacer clic en Cambiar:

Cuatro servidores estarán disponibles en la versión gratuita, estos son los Países Bajos, Singapur, el Reino Unido y los Estados Unidos:

Para seleccionar un servidor, solo necesita hacer clic en Cambiar frente a él. Si te desplazas con el mouse, puedes ver qué servidores están disponibles en la versión paga:

Bueno, no todo se muestra en la imagen, pero por supuesto hay muchos de ellos. Como ya escribí, creo que los servidores gratuitos son suficientes para redes sociales y correo, y similares.

En general, este método de eludir el bloqueo del sitio por parte del proveedor funciona, el método es simple y creo que le conviene. Pero veamos otras formas.

Hola extensión

Hola es una extensión más popular que Browsec, y es muy extraño que no haya oído hablar de ella antes, ni siquiera sé cómo sucedió. Hola también es una extensión gratuita que se puede descargar desde la tienda de extensiones de Chrome. Olvidé decir que si escribo una extensión gratuita, significa que la versión gratuita es más que suficiente. Tanto Hola como Browsec tienen opciones pagas, si pagas dinero, entonces Browsec tendrá servidores adicionales, pero Hola, no sé qué pasará allí ... En general, todo está bien con Hola, millones de usuarios usan esta extensión , pero recientemente la reputación de Hola se ha visto sacudida tanto decir ... No escribiré nada, porque yo mismo no lo sé con certeza, pero puede buscar información sobre el escándalo que involucra a Hola

Entonces, está bien, ahora veamos cómo instalar Hola, lo instalaré en Chrome. Escribo en el buscador de Hola Chrome, el primer enlace es lo que necesitas, me dirijo a él, hago clic en INSTALAR en la esquina superior derecha:

Todo, luego se instaló y obtuve este ícono en Chrome:

Todo, la extensión está instalada e inmediatamente si hace clic en ella, aparecerá una ventana con sitios populares:

Hice clic en el primero, es decir, en vk.com, pero al final, aunque cargó la página, no fue tan rápido como en Browsec. Y un poco de alguna manera estaba extrañamente cargado. Pero todo parece estar normal. También puede elegir desde qué país desea ver el sitio. Cuando vk.com aún estaba cargado, en mi esquina superior derecha, el ícono Hola cambió al ícono del país a través del cual miro los sitios. Bueno, si hace clic en este ícono, puede cambiar el país:

Hay todo tipo de países

Pero al cambiar de país, aparece esta página:

Luego ella misma desaparece y el sitio se vuelve a cargar. En principio, funciona bien, pero maldita sea, ¿no puedes simplemente tomar y especificar la dirección del sitio y eso es todo? ¿Para qué son estos errores? El chiste es que se pierde la conexión, o sea, cuando vas a otro sitio, tienes que volver a seleccionar el país, es molesto, a ver si puedo hacer algo en los ajustes. No encontré nada en la configuración.

En general, tal cosa, no me gustó el hecho de que se pierde la conexión, en Browsec todo es mucho más simple y estable. La extensión parece funcionar, ¿verdad? Y voy al sitio solo para averiguar mi IP y allí veo que está escrito mi país, mi ciudad ... Bueno, está claro que aquí debe volver a seleccionar el país y todo estará bien ... En En resumen, la extensión funciona de forma extraña y parece ser un poco más lenta. Entonces Hola, en cuanto a mí, no es muy bueno...

Extensión de Google: Ahorro de datos

¡Quería escribir sobre esta extensión, pero no funciona! O más bien, la extensión en sí funciona, pero aquí VKontakte y Odnoklassniki, que bloqueé, no se abren. Aunque la extensión Traffic Saver pasa todo el tráfico a través de los servidores de Google... Mientras escribía esto, pensé, ¿por qué estoy tan seguro de esto? ¿Quizás la extensión funciona de alguna otra manera? Aunque no, aquí en la ayuda oficial de Google está escrito que hay servidores y comprimen datos:

Es decir, aparentemente todo Internet, bueno, es decir, el tráfico todavía pasa por los servidores de Google, pero esto no ayuda a sortear el bloqueo. Ay, pero no

Navegador Opera con VPN incorporado

Creo que mucha gente sabe que el navegador Opera ahora tiene una VPN. Aunque, de hecho, parece que no es una VPN, lo llamaría de otra manera, bueno, por ejemplo, una extensión integrada para evitar el bloqueo de sitios. De todos modos, una VPN es un poco diferente, generalmente es seria, está creando una conexión en Windows, donde debe ingresar un nombre de usuario y contraseña, bueno, algo así. Bien, ¿qué hice? Descargué Opera, lo instalé, hicieron un nuevo diseño allí, ni siquiera sabía ... Ahora activemos esta VPN incorporada, para esto necesita abrir la configuración (para que aparezca este menú, usted debe hacer clic en la letra O roja en la esquina superior izquierda del navegador):

Ahora, en la configuración, debe escribir la palabra VPN en el campo de búsqueda, después de lo cual aparecerá inmediatamente una marca de verificación:

Marcado:

Ahora estamos tratando de cargar VKontakte, bueno, todo es como pensaba, todo funciona de maravilla en Opera:

Opera probablemente también sea una solución adecuada, debido al hecho de que hay una VPN incorporada

Navegador Yandex y su modo Turbo

Desafortunadamente, el modo Turbo en Yandex Browser no ayudará a evitar el bloqueo (aunque en teoría debería):

Lo que es más interesante, también probé en Opera, apagué la VPN allí y encendí el modo Turbo, pero aún así ni VKontakte ni Odnoklassniki funcionaron

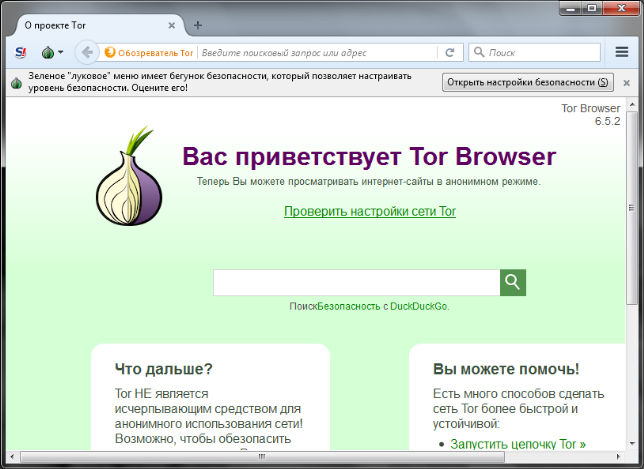

Usar Tor: fácil, efectivo, pero un poco lento

Bueno, Tor tiene claro que ayudará, pero aún hay un poco de basura con él. Necesita descargar el navegador Tor, ejecutarlo, y está lejos de ser rápido. Pero todo es gratis y máximo anonimato, pero eso es bueno. Te mostraré cómo descargar Tor, cómo instalarlo y cómo acceder a sitios de redes sociales.

Pero me gustaría comentarte otra cosa que no es muy agradable de la red Tor ¿Sabes cómo funciona esta red? Aquí el principio es este, sus datos se cifran tres veces y pasan a través de tres servidores, cada uno de los cuales elimina un cifrado. Lo principal es que el último cifrado se elimina en el último servidor y allí los datos ya llegan a su destino, pero al mismo tiempo ya no están cifrados. Bueno, ahora lo más interesante. Estos servidores se denominan nodos. Y aquí los nodos son esencialmente computadoras ordinarias, hay nodos oficiales (servidores) y hay quienes los hicieron simplemente desde su computadora. Y alguien los hizo por una razón, a saber, para interceptar datos no cifrados, porque el último servidor, como ya escribí, elimina el último cifrado. Y allí pueden analizar los datos solo para, por ejemplo, averiguar su nombre de usuario y contraseña de VKontakte, luego todo esto se almacena en un archivo y estas bases de datos se pueden vender. Bueno, esta es solo mi teoría, no digo que lo sea, ¡pero puede serlo! Si no me cree, lea en Internet sobre este momento.

Bueno, ahora déjame mostrarte cómo instalar el navegador Tor en tu computadora. Primero tienes que ir a este sitio:

Y allí pulsa sobre el botón morado DESCARGAR:

Luego, debe encontrar la versión en ruso y hacer clic en 32/64 bits en el lado opuesto:

El instalador pesa casi 50 megas, bueno no tanto, con un Internet rápido se descarga rápido, mi Internet no es muy rápido, tuve que esperar unos tres minutos.. Ya se descargó todo, ejecuta el instalador, clic derecho y seleccione Abrir:

Luego había una ventana así, luego presiono Ejecutar:

En la siguiente ventana, haga clic en el botón Instalar:

Por supuesto, puede cambiar la ruta de instalación si es necesario. De forma predeterminada, el navegador Tor se instalará en el escritorio. En general, la instalación comenzó:

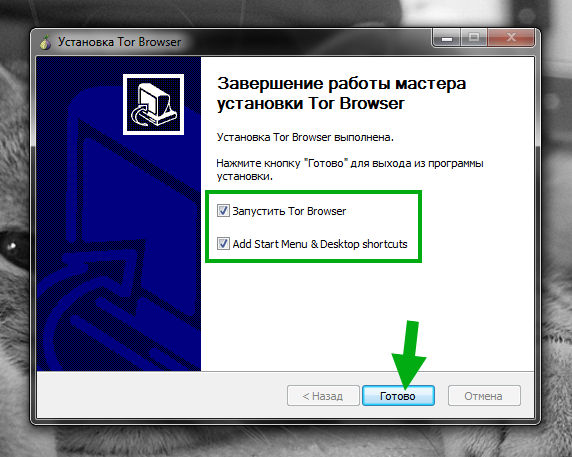

Tengo una computadora así, bueno, no muy rápida ni muy lenta, pero al final todo se instaló en diez segundos. Al final de la instalación, habrá dos casillas de verificación, esta es Iniciar navegador Tor y una casilla de verificación para crear accesos directos en el menú de inicio y en el escritorio:

No elimino estas casillas de verificación, simplemente hago clic en el botón Listo. Como resultado, no fue el navegador Tor el que se abrió primero, sino su configuración:

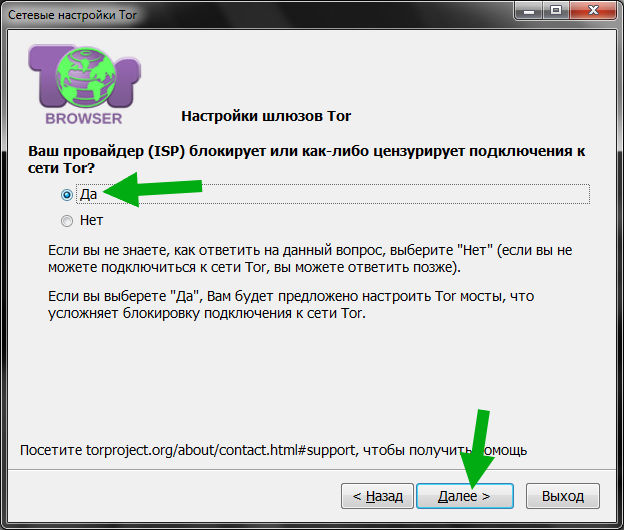

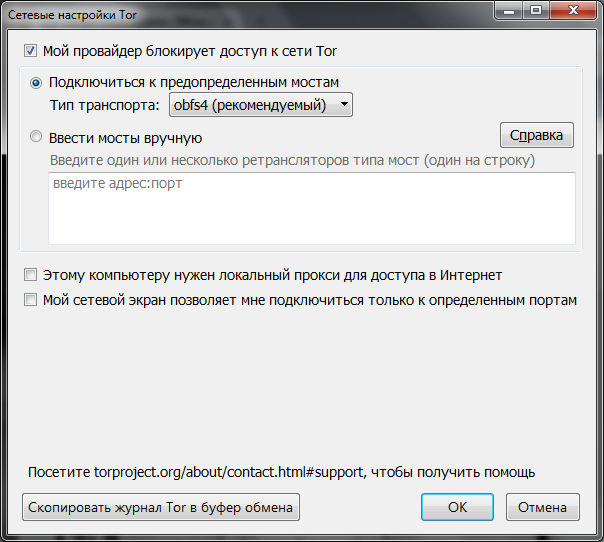

Muchos usuarios avanzados dirían que aquí debe hacer clic en el botón Conectar. Pero si ya hemos descargado Tor, seamos lo más anónimos posible, ¿no? Por lo tanto, haga clic en el botón Configurar, luego seleccione que el proveedor todavía bloquee Tor y haga clic en Siguiente:

Ahora se le pedirá que seleccione un puente (relé), por defecto es obfs4 y es el mejor, así que no toque nada aquí, haga clic nuevamente en Siguiente:

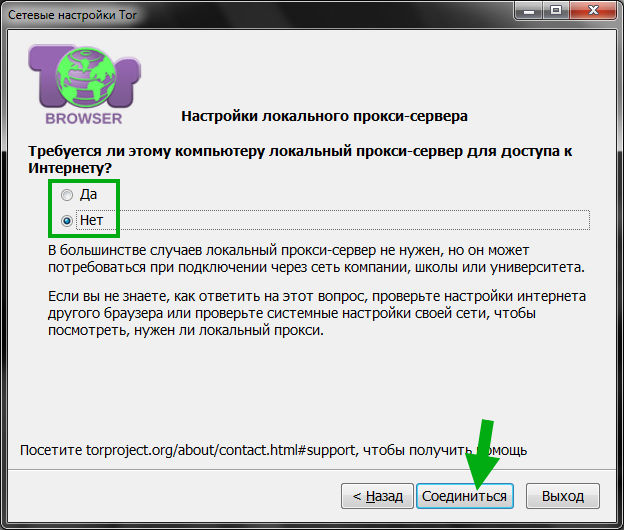

También le preguntará si necesita un servidor proxy local para acceder a Internet, si tiene Internet a través de un proxy, puede configurarlo aquí. Pero como regla general, la mayor parte de Internet no tiene proxy shmoxi, así que haga clic aquí en Conectar:

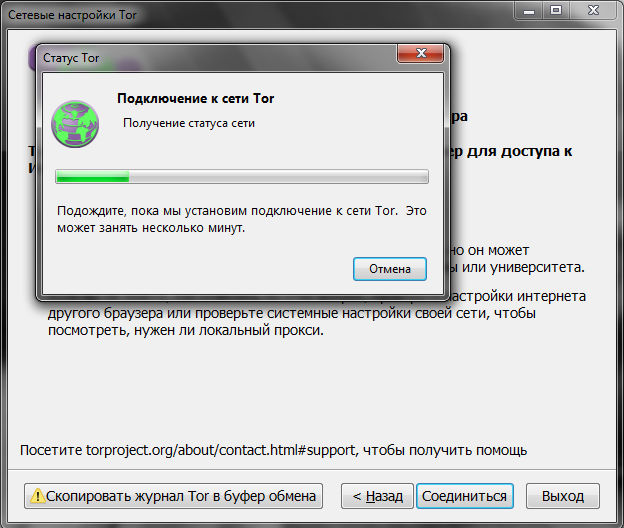

Todo, después de eso, la conexión comenzará, puede llevar algún tiempo o puede conectarse rápidamente:

Y luego el navegador Tor se abrirá en persona:

Entonces, en principio, todo está listo y ya puedes ir al sitio web de VKontakte (bueno, o a Odnoklassniki), así que lo hice, y al principio me preguntaron si me gustaría recibir páginas en inglés:

Bien, qué puedo decir. Sí, las páginas en inglés aumentan el anonimato, pero ¿cuánto vale la pena? No sé, me negué y se suponía que la página se cargaría en ruso, pero no se cargó. Entonces decidí reiniciar Tor, para esto primero hice clic aquí:

Luego elegí Nueva Personalidad del menú:

Es decir, Tor se reinició y tomó nuevos servidores. Después de todo, cada vez que inicia Tor, los servidores se toman diferentes. El navegador Tor se reinició, conduje nuevamente a la dirección vk.com y la descarga comenzó, lentamente, pero continuó. Es posible que si apagas el repetidor, sea más rápido. Como resultado, la página aún se carga:

Por cierto, después de que la actividad de la red haya comenzado en el navegador Tor, los servidores a través de los cuales pasa el tráfico serán visibles:

Por cierto, verá que en este menú también está el elemento Configuración de seguridad:

Si hace clic en él, puede establecer el nivel de anonimato:

Pero cuanto mayor sea el anonimato, más sitios incorrectos se pueden mostrar, porque muchas cosas se bloquearán en aras del anonimato. En resumen, el diseño puede ir decentemente. Si haces clic en Configurar la red Tor:

Luego habrá configuraciones de relé (ya las abrimos al iniciar Tor):

Cuando usaba el navegador Tor, siempre usaba relés

El navegador Tor también tiene la extensión NoScript, que bloquea los scripts que pueden filtrar información importante sobre ti a la red. Para abrir la configuración de NoScript, debe hacer clic en este icono y seleccionar el elemento Configuración:

Y también diré que tal vez valga la pena configurar algo aquí, pero nunca lo he configurado y creo que debes tener algunos conocimientos para hacerlo mejor con esta configuración, no peor.

Usamos la red Tor anónima en todos los navegadores.

Aquí te dije arriba cómo instalar Tor, cómo usarlo allí, bueno, en general, esto. Pero hay otro uso muy interesante del navegador Tor, y es que el navegador en sí no tiene nada que ver. Es solo que el navegador Tor es un paquete del navegador en sí, que es Mozilla, y el módulo de la red Tor en sí, que interactúa con Mozilla usando un proxy SOCKS local regular. Este proxy se puede instalar en cualquier lugar, en cualquier navegador que uses, o incluso en algún programa. Cierto, siempre que confíes en la red Tor. Pero, ¿cómo reconocer este proxy shmoxi? Y aquí todo es simple, debe abrir el navegador Tor, luego llamar al menú principal, seleccionar el elemento Configuración en él:

Luego vaya a Red y allí haga clic en el botón Configurar:

Bien, entonces se abrirá la ventana de Ajustes de conexión, donde se escribirá la dirección del proxy, es decir, como puedes ver es 127.0.0.1 y puerto 9150:

En general, la dirección es 127.0.0.1, esta no es una IP de Internet, por así decirlo, sino una de casa, se llama local. En general, no importa. Esta ip: puerto se puede configurar en cualquier programa que admita el proxy SOCKS. Lo único para que este proxy funcione, por supuesto, es que no es necesario cerrar el navegador Tor y un pequeño momento más, usando este proxy en algún navegador, debes entender que el anonimato puede estar en entredicho. El hecho es que el navegador Tor, a diferencia de otros navegadores, ya se ha actualizado a alto anonimato, hay todo tipo de configuraciones, adiciones, todo esto ya está configurado en anonimato. Pero en cualquier navegador ordinario este no es el caso. Pero a pesar de esto, de todos modos, utilizando un navegador normal y un proxy Tor, puede evitar el bloqueo de sitios por parte del proveedor.

extensión friGate (hay algunas cosas extrañas)

Esta es la primera forma de evitar el bloqueo de sitios, la mostré en forma de una extensión de Browsec. Entonces, me pareció que todas las extensiones para evitar el bloqueo funcionan de esta manera, es decir, instalas la extensión y luego seleccionas un país y usas Internet a través de otro país. Maldita sea, escribí un poco confuso ... Eso pensé, debido a todas las extensiones para evitar el bloqueo, solo usé Browsec. Pero resulta que otras extensiones, incluso más populares, funcionan de manera diferente, lo primero que me vino a la mente fue que las hemorroides se agregan especialmente a las extensiones para que sean más difíciles de usar. Bueno, eso es lo que pensé chicos.

En la extensión friGate, así como en la extensión Hola, hay un poco de molestia. Es divertido, pero para ser honesto, instalé esta extensión para probar y no pude habilitarla correctamente. Sí, tal vez no soy muy avanzado en extensiones, pero sería posible dejar todo claro qué hacer después de instalar la extensión. Bien, ahora les muestro esta hemorroide, miren, primero ponemos la extensión, escribimos la palabra friGate en el buscador y seleccionamos el enlace en las primeras posiciones. Debe descargar solo de fuentes oficiales, por lo que instalaré en Chrome y solo necesito descargar desde la tienda de extensiones, espero que esto quede claro.

Por cierto, hay dos versiones de la extensión, estas son friGate CDN y friGate Light. Parece que no hay diferencia entre las versiones, lo cual es un poco extraño.

En general, fui a la tienda de extensiones, aquí debes hacer clic en INSTALAR:

Eso es todo, entonces tendrás un icono de extensión como este:

El icono significa que la extensión está habilitada. Pero cuando trato de ir a vk.com, dice que no puedo acceder al sitio. Una vez más, la extensión está habilitada, pero no hay acceso, ¡eso es todo! El hecho es que friGate tiene una política como esta: si necesita acceder a un sitio, agréguelo a la lista de sitios que deben evitar el bloqueo. ¡Aquí hay una hemorroide en friGate! A pesar de que Browsec no sufre de tales tonterías: lo instalaron, eligieron un país y se fueron. Pero no, ¡no es tan simple! está bien. Te mostraré cómo comprobarlo. Haga clic derecho en el icono, seleccione Opciones:

Ahora vea lo que debe hacer, debe crear su propia lista de sitios, para esto, en el campo opuesto Agregar lista, escriba un nombre, por ejemplo, indicaré MySite aquí:

Y solo ahora ya podemos agregar un sitio, ¡solo ahora! Escribimos aquí vk.com (bueno, o algún otro sitio), por el contrario, el proxy siempre debe configurarse en el menú (por defecto vale la pena) y haga clic en Agregar sitio:

Todo, después de eso, el sitio comenzó a funcionar de inmediato, pero el sitio agregado apareció en la parte inferior.

Contabilidad